2025年8月 1日 09:00

ある日突然製造ラインがストップ!? 工場を狙うサイバー攻撃に警戒を

ある日突然生産ラインがストップすることも

製造業はサイバー攻撃の最大のターゲット

いまは製造業でもITやIoTが多く取り入れられている時代ですが、そのぶんサイバー攻撃の被害に遭うリスクも高まっています。

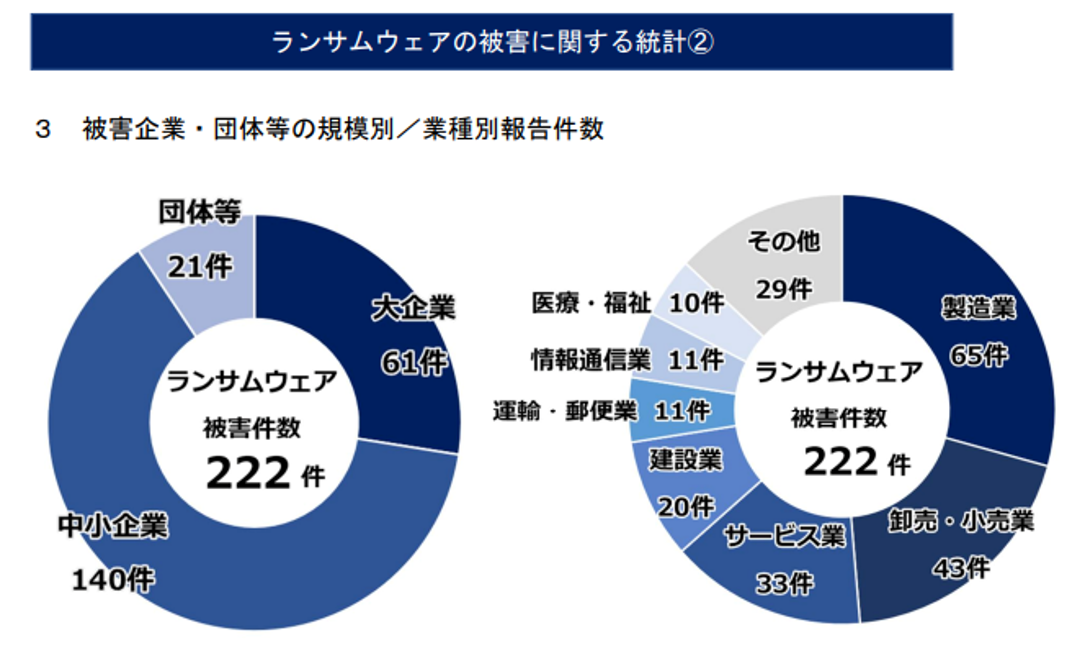

近年は特に、KADOKAWAを襲って話題になった「ランサムウェア」による情報流出などの被害が絶えません。そして、実はランサムウェアによるサイバー被害は、業種別では製造業が最も多くなっています。

生産ラインの安定性を揺るがす脅威といえます。

工場だけでなくサプライチェーンにも広く被害を及ぼすランサムウェアの基本や被害・対応の事例を知り、できる限りの対策をしておきましょう。

「ランサムウェア」被害ナンバー1は製造業

警察庁がまとめた資料「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によれば、「ランサムウェア」による被害は中小企業が多くを占め、業種別にみると製造業が最も多くなっています。

ランサムウェア被害件数の内訳

(出所:警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6/R06_cyber_jousei.pdf p46

ランサムウェアとは、「ランサム(Ransom=身代金)」と「ソフトウェア(=Software)」を掛け合わせた造語で、「身代金ウイルス」とも呼ばれます。

攻撃手法は名前通りです。

攻撃者はまず、企業などのサーバーにウイルスを忍び込ませ、暗号化したり情報を抜き取ったりします。

そして暗号化の解除や情報を公開しないことを条件に、企業に金銭などを要求してくるのです。

最近では、KADOKAWAを襲ったランサムウェア攻撃が記憶に新しいことと思います。ランサムウェアを悪用したハッカー集団によってサーバーの情報の暗号化のほか、1.5テラバイトにのぼる機密情報が抜き出されました。*1

ハッカー集団はデータを暗号化後、KADOKAWAの経営陣に連絡して金銭を要求したものの、KADOKAWAが提示した金額が少なかったという不満も述べていて、盗んだとする情報を、ダークウェブ上で公開し始めました。

KADOKAWAは約300万ドルの身代金を支払ったとされています。

しかし身代金を支払ってもデータは復号されず、追加で約800万ドルの身代金支払いを要求されています。

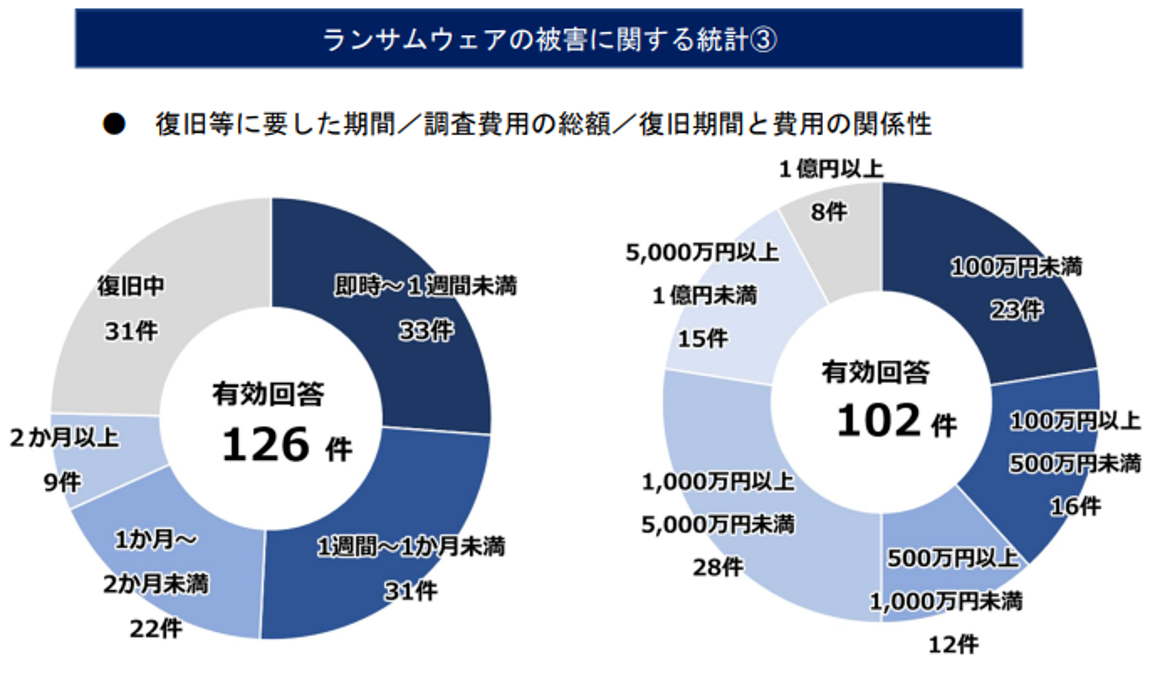

ランサムウェアの時間的、金銭的被害

警察庁の資料によれば、ランサムウェアによる被害からの復旧にかかった時間と金額は下のようになっています。

ランサムウェアの時間的、金銭的被害

(出所:警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6/R06_cyber_jousei.pdf p47

期間では「1週間未満」「1週間~1か月未満」と比較的短期に見える数字が多いものの、現代では1週間生産ラインに支障が出るというのはあまり考えられない事態です。納品先からの損害賠償も考えられます。

また、復旧被害総額では「1000万円以上5000万円未満」が最も多くなっています。中小企業が負担するにはあまりに大きな金額です。

サプライチェーンのサイバー被害も他人事ではありません。2023年には日本最大の輸出拠点である名古屋港コンテナターミナルがランサムウェアによる攻撃を受け、数日間業務がストップするという事態も起きています。*2

こうしたサプライチェーンが受ける被害も、製造業には大きな影響を与えることでしょう。自社のウイルスが通信回線を通じてサプライチェーン企業にまで侵入したり、逆にサプライチェーンのウイルス感染が自社に回ってくるという可能性があるからです。

大企業でも発生したランサムウェア被害

大企業でも、ランサムウェア攻撃によって大きな被害を受けている事例があります。*3

●リモートアクセス機器の脆弱性による被害(河村電器産業)

電気機器メーカーの河村電器産業は、2022年4月にリモートアクセス機器の脆弱性へのランサムウェア攻撃を受け、製造・販売システムを停止せざるを得なくなりました。対策の完了までに1カ月半を要し、暗号化された従業員の個人情報の復元を断念する事態となりました。

●専用ランサムウェアによる被害(本田技研工業)

自動車メーカーのホンダは、2020年6月にランサムウェア攻撃を受けたことを公表しました。このとき使われたのは、ホンダのネットワーク内でのみ動作するよう作り込まれた「ホンダ専用」のランサムウェアだとされています。その結果、同社の社内ネットワークは1日停止し、国内外の9工場が生産停止に追い込まれ、完全復旧までに数日かかりました。

●サプライチェーン攻撃による被害(小島プレス工業)

トヨタ自動車の取引企業で、自動車部品メーカーの小島プレス工業では、2022年3月にランサムウェア攻撃の被害に遭ったことを公表。同社の子会社が利用していたリモート接続機器の脆弱性から、親会社である小島プレス工業のネットワークに侵入するという「サプライチェーン攻撃」によるものでした。この攻撃によって、トヨタ自動車のサプライチェーンにおける取引用システムが利用できなくなり、トヨタ自動車は1日の稼働停止を余儀なくされました。

いずれも、工場の稼働停止に追い込まれています。

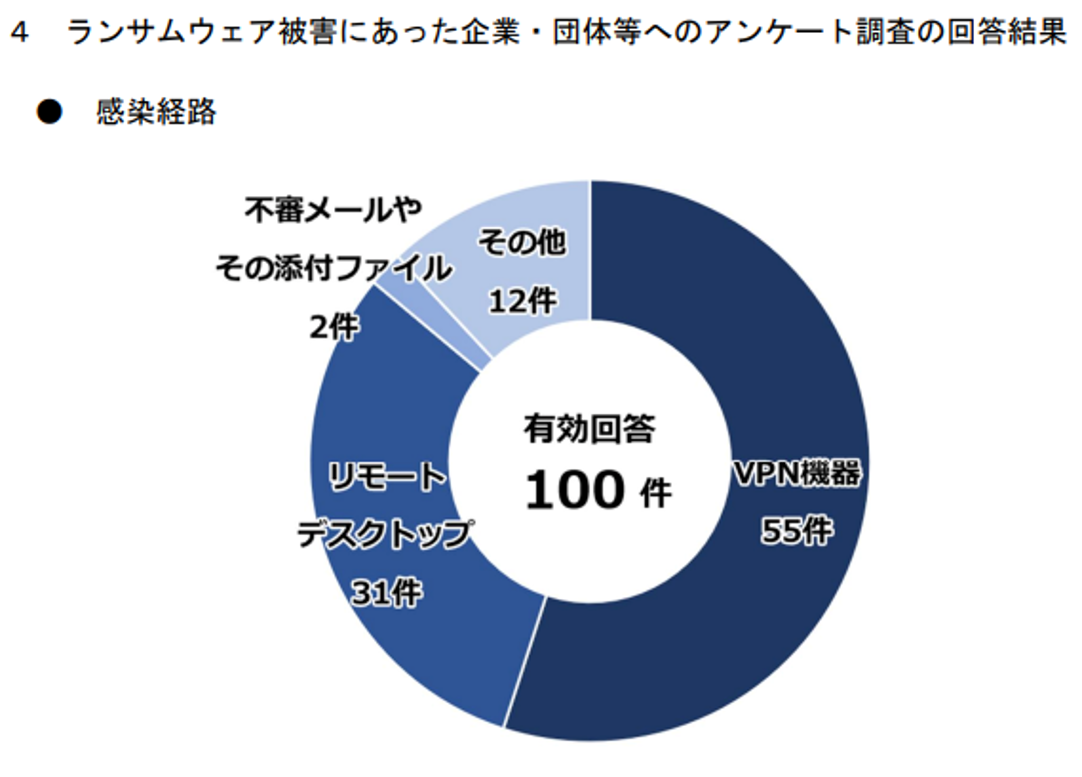

ランサムウェアの侵入口

このように、大企業でも頭を悩ませるランサムウェア攻撃ですが、警察庁のまとめによればその侵入口は「VPN機器」が最も多くなっています。

ランサムウェアの感染経路

(出所:警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6/R06_cyber_jousei.pdfp46

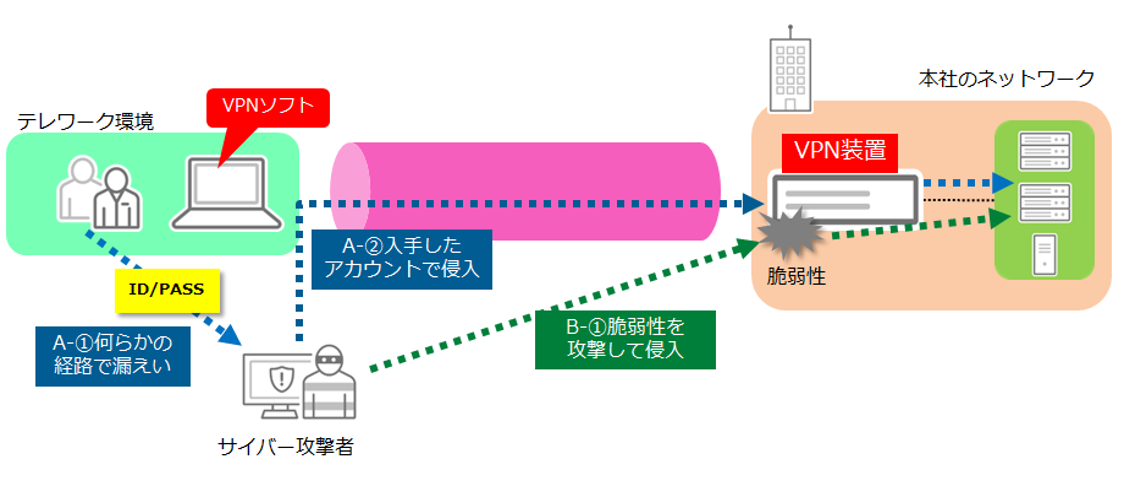

VPN機器を経由したランサムウェア攻撃とは、このようなものです。

VPN(=Virtual Private Network、仮想私設網)とは、一般のインターネット回線で通信する際に暗号などを用いて特定の端末だけがネットワークにアクセスできるようにした専用回線と同じような経路を構築する技術です。

手軽にセキュアな環境を手に入れられるため多くの企業などで使われていますが、攻撃者は2種類の方法でこれを突破するようになっています。

VPN機器をターゲットにしたサイバー攻撃のイメージ

(出所:トレンドマイクロ「VPN機器を狙うサイバー攻撃者、闇市場で情報売買も」)

https://www.trendmicro.com/ja_jp/jp-security/23/d/securitytrend-20230426-02.html

ひとつは経路Aで、テレワーク環境などにある従業員の端末からIDやパスワードを入手し、VPNを突破するという手口です。IDやパスワードを入手する方法はフィッシングや、メールにウイルスファイルを添付しそれを開かせるというものです。

そしてもうひとつは、VPN機器そのものの脆弱性をついて侵入するというBの手口です。

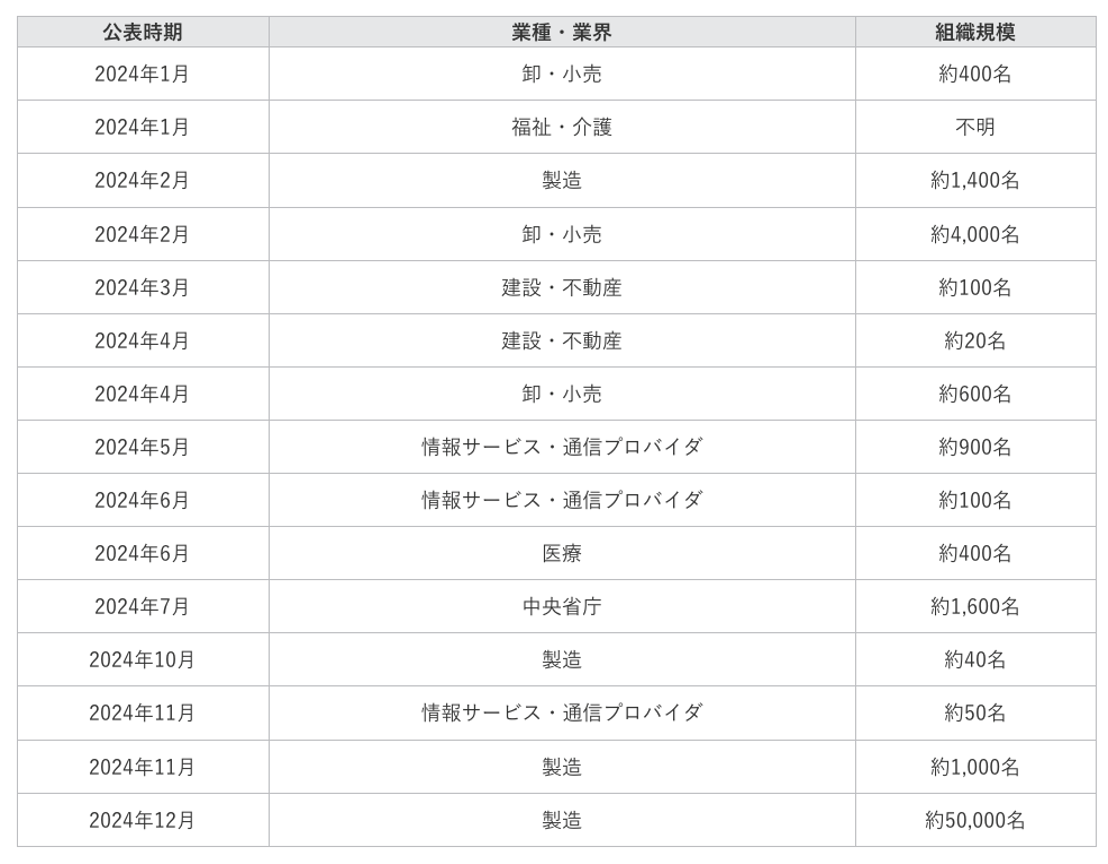

2024年には、VPNへのサイバー攻撃によって以下のような被害が生じています(公表分)。

VPN機器経由のサイバー攻撃被害事例

(出所:トレンドマイクロ「VPN機器を狙うサイバー攻撃者、闇市場で情報売買も」)

https://www.trendmicro.com/ja_jp/jp-security/23/d/securitytrend-20230426-02.html

本来なら安全性のために導入されているVPNが、いまやサイバー攻撃の恰好の対象になっているのです。

ランサムウェア対策、日頃からできることは?

では、日頃からどのような対策をしておけば良いのでしょうか。

警察庁の情報などを元にご紹介すると、*4

1)VPN機器等の脆弱性を塞ぐ:VPNやOSに脆弱性が残っている状態ではメールの添付ファイルの実行やウェブサイトの閲覧により、マルウェアに感染する可能性があります。

利用しているVPN機器やOS等の更新ファイルやパッチの適用はこまめに実行しましょう。

2)認証情報を適切に管理する:パスワードは複雑なものを設定し、同時に2段階認証やIPアドレス等によるアクセス制限を導入しましょう。被害範囲を狭めるために、アクセス権限を最小化することも重要です。

3)ネットワークを監視する:ランサムウェア等に感染した端末は、外部のサーバーとの間で不審な通信を行う場合がありますので、監視体制を取りましょう。

また、侵入経路の特定のため、ネットワーク機器のログ等をはじめとする各種ログを保存してください。ログ等は、ランサムウェアにより暗号化される事例も多数確認されているため、オフラインで保存してください。

4)データ等のバックアップ:サーバーの暗号化により業務停止を避けるためにも、バックアップは常に保存しておきましょう。近年はバックアップをも暗号化する手口がありますので、オフラインでの保存も重要です。

そして当然ながら、不審な添付ファイルは開かないようにしましょう。

公開されている復号ツール

そしてランサムウェアに感染してしまった場合、「No More Ransom」のサイトからウイルスごとに復号パッチが公開されていますので利用してみるのも良いでしょう。*5

各種復号パッチが提供されている「No More Ransom」サイト

https://www.nomoreransom.org/ja/index.html

「No More Ransom」は、オランダ警察の全国ハイテク犯罪ユニット、ユーロポールの欧州サイバー犯罪センターなどが運営しているサイトです。

また、身代金は安易に払わないようにしましょう。

というのは、払ったとしても本当に犯人が約束を守ってくれるとは限らないからです。また、一度支払ってしまうと条件を小出しにして延々と金銭を要求してくる可能性もあります。

まず日頃から高い意識を持ち、万が一感染した場合にはすぐに警察に連絡するなどの心構えをしておきましょう。

*1

日経クロステック「KADOKAWAがランサム攻撃で「ニコニコ」停止、身代金を支払うもデータ復旧できず」

https://xtech.nikkei.com/atcl/nxt/column/18/01157/070400114/

*2

国土交通省「名古屋港コンテナターミナルのサイバー攻撃におけるインシデント対応について」

https://www.nisc.go.jp/pdf/policy/infra/shiryo2.pdfp2

*3

NTT東日本BizDrive「事例から学ぶ、被害最大の「製造業」ランサムウェア対応」

https://business.ntt-east.co.jp/bizdrive/column/post_225.html

*4

警察庁「ランサムウェア被害防止対策」

https://www.npa.go.jp/bureau/cyber/countermeasures/ransom.html

*5

「No More Ransom's」

https://www.nomoreransom.org/ja/decryption-tools.html

清水 沙矢香

2002年京都大学理学部卒業後、TBSに主に報道記者として勤務。社会部記者として事件・事故、テクノロジー、経済部記者として各種市場・産業など幅広く取材、その後フリー。 取材経験や各種統計の分析を元に多数メディアに寄稿中。