2025年1月17日 09:00

工場をサイバー攻撃から守るには?スマート工場のセキュリティリスクを把握しよう

近年、工場内の設備や機器をネットワークに接続し、収集したデータを活用して業務を効率化するスマート工場が広がりつつあります。

AIやIoTなどを活用したDX(デジタル・トランスフォーメーション)も推進されており、製造業DXに取り組む企業も増えています。

しかし、工場のデジタル化が進めば進むほど、サイバーセキュリティのリスクは高まります。

これまで外部と接続されていなかった設備や機器が、IoT機器などによってインターネットにつながれば、サイバー攻撃の入り口となってしまうためです。

サイバー攻撃は、年々巧妙化しており、工場の操業停止や機密情報流出などの多大な損害を被った事例も多数報告されています。

DXの波が押し寄せている製造業で、必要になるのはどのようなセキュリティ対策なのでしょうか。

スマート工場が抱えるセキュリティリスク

デジタル技術を駆使することで、競争力強化を目指すスマート工場(スマートファクトリー)は、「ラインや設備の高度化・柔軟性の確保」「制御システムと情報システムの連携」「遠隔での利用」「外部システムとの連携」などの取り組みが想定されています。

これらの取り組みには工場の設備やシステムの外部ネットワークへの接続やデータ連携が必要となり、これまでのように外部から隔離されたクローズドな環境ではなくなります。

外部ネットワークとの接続が増え、フィジカル空間とサイバー空間との結びつきが強まることで、常にサイバー攻撃のリスクに晒されることになります。*1

制御システムが攻撃された場合、接続している他のシステムにも影響を及ぼす可能性があります。

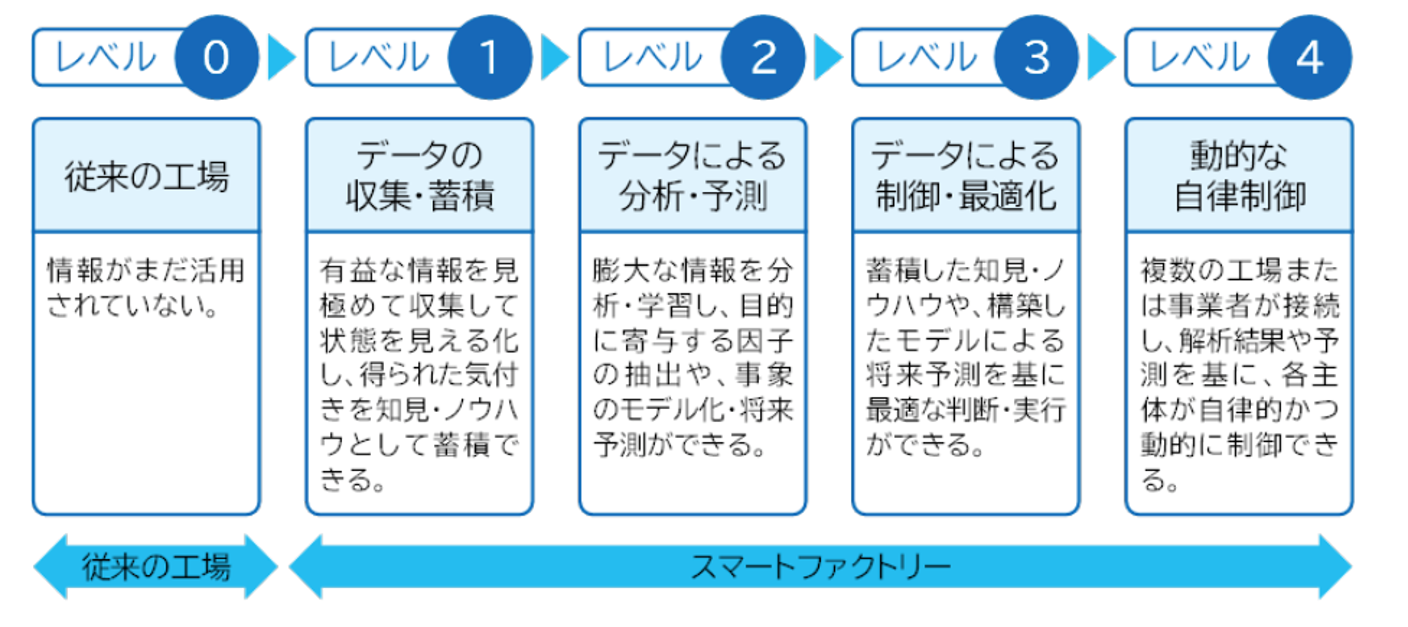

経済産業省では、スマート工場のレベルを以下のように設定しており、レベルが高くなるほど、サイバー空間との結びつきが増え、セキュリティリスクが高まります。(図1)*1

図1:スマートファクトリーのレベル

出所)経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」p.5

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_appendix.pdf

スマート工場でセキュリティリスクが増加する主な要因として「外部ネットワーク接続の増加」に加えて「サプライチェーンの広がり」も考えられます。

「サプライチェーンの広がり」によって、外部の工場が攻撃を受けた場合に自社ネットワークに被害が波及し、システム停止に追い込まれるリスクが指摘されています。*1

つまり、自社がセキュリティ対策を万全にしていたとしても、関連会社や委託先のネットワークを介してサイバー攻撃を受けるおそれもあります。

企業を狙うサイバー攻撃はより巧妙になっている!?

サイバー攻撃は年々巧妙化しており、機密情報や個人情報の流出、サービスやサーバー停止などの甚大な被害が世界各地で発生しています。

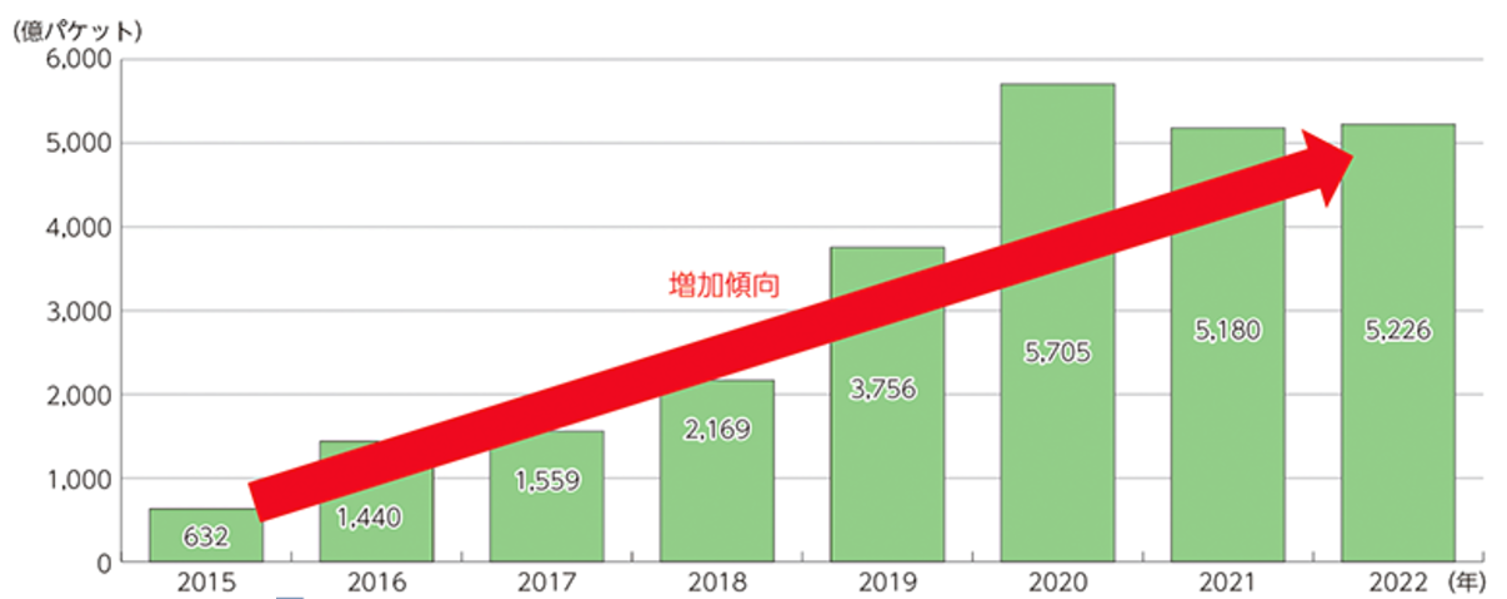

サイバーセキュリティの脅威は増加傾向にあり、大規模サイバー攻撃観測網(NICTER)の観測によると、2022年のサイバー攻撃関連通信数は2015年と比較して約8.3倍になっています。(図2)*2

図2:NICTERにおけるサイバー攻撃関連の通信数の推移

出所)総務省「第2部 情報通信分野の現状と課題」

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r05/html/nd24a210.html

2022年のデータでは、IoT機器を狙ったサイバー攻撃が前年から大幅に増加しており、全体の3割を占めています。

スマート工場に不可欠な要素であるIoT機器が狙われる要因には、影響範囲の広さや機器のライフサイクルの長さ、管理が行き届きにくいことなどがあります。*2

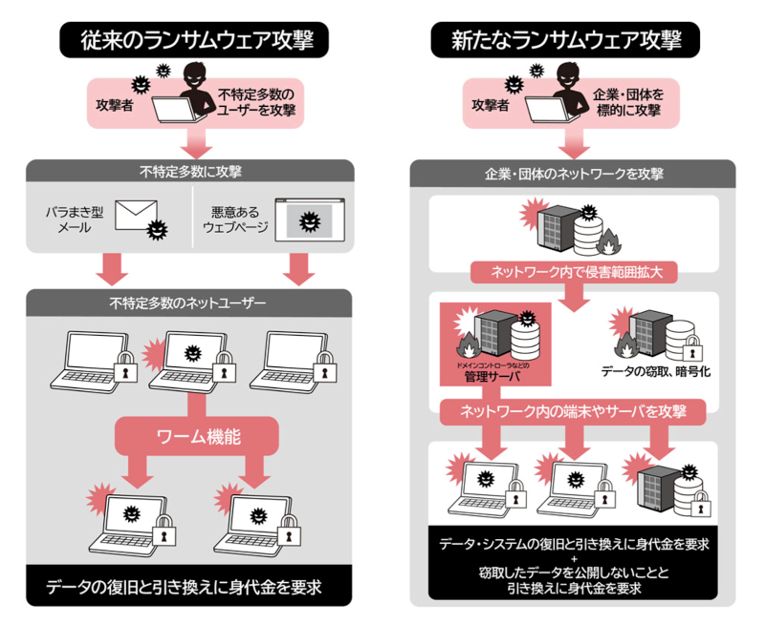

また、近年では企業や医療機関、行政機関などがランサムウェアによるサイバー攻撃を受けています。

ランサムウェアとは、コンピュータウィルスによってパソコンやスマートフォンのデータを暗号化し、元に戻すことと引き換えに「身代金」を要求する不正プログラムのことです。*3

警視庁の報告によると、2024年上半期もランサムウェアの被害件数は高水準で推移しており、データの暗号化だけでなく、データを盗み取り「対価を支払わなければ当該データを公開する」などの二重恐喝をおこなう、より悪質な手口が多数を占めています。*4

これまでのランサムウェアの感染経路はバラマキ型のメールや悪質なウェブサイトでしたが、コロナ禍でのリモートワークの広がりにより、VPN機器やリモートデスクトップから企業のネットワークに侵入するケースも増えています。*3, *4

図3:従来のランサムウェア攻撃と新たなランサムウェア攻撃

出所)政府広報オンライン「ランサムウェア、あなたの会社も標的に? 被害を防ぐためにやるべきこと」

https://www.gov-online.go.jp/useful/article/202210/2.html

不特定多数のユーザーへの攻撃だけではなく、特定の企業や団体を標的とした攻撃が可能となり、サプライチェーンのなかで脆弱な部分が狙われる「サプライチェーン攻撃」も報告されています。

2023年のランサムウェアによる被害の業種別集計では、製造業の割合がもっとも多く、全体の3割以上を占めています。

業種を問わず被害は発生していますが、製造業は3年連続でもっとも被害が多いと報告されています。*5

ランサムウェアの被害に遭った企業や団体のうち、3割以上が復旧に1か月以上の時間を要し、5割以上が復旧に1,000万円以上の費用がかかっているというデータもあります。*3

工場がサイバー攻撃の被害に遭った事例とは?

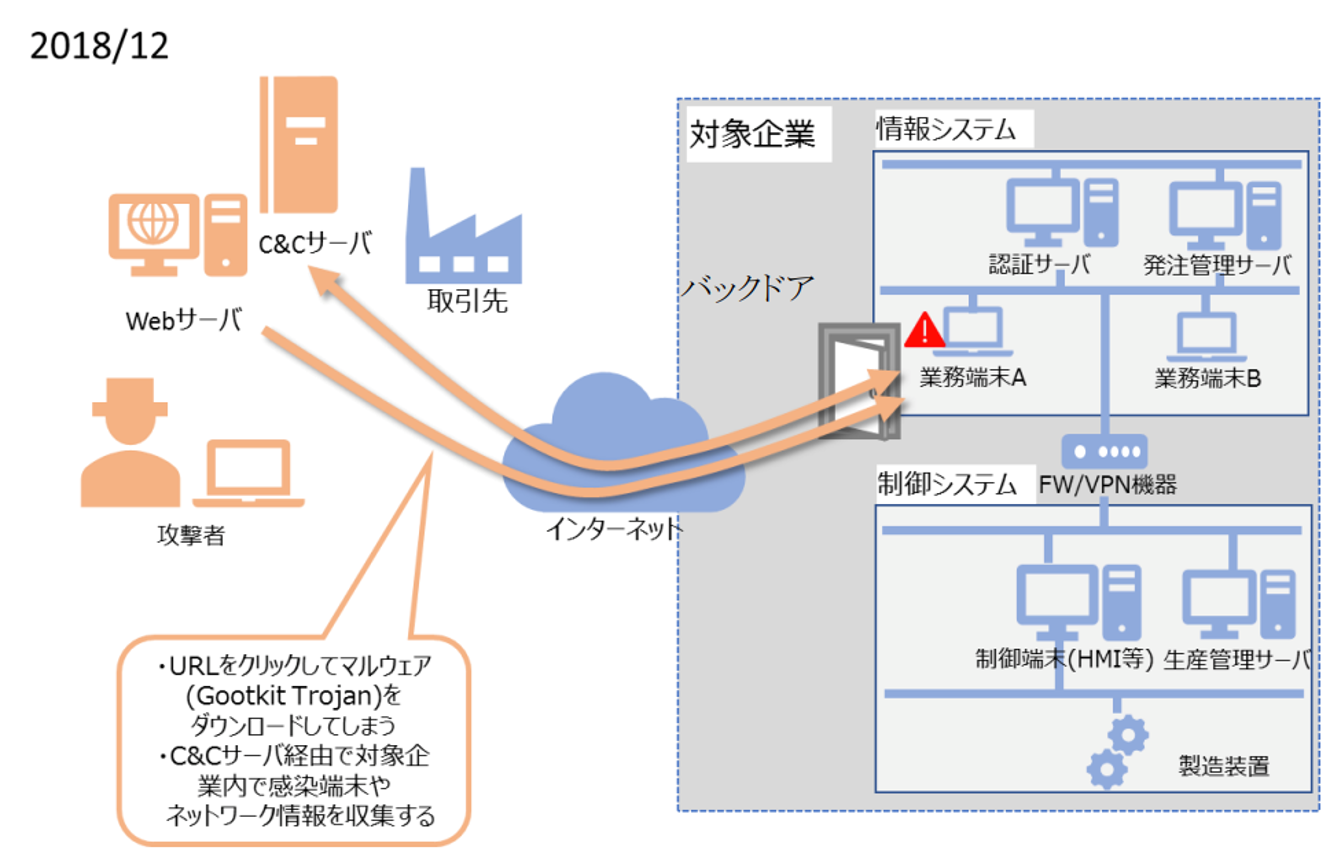

工場がサイバー攻撃のターゲットとなった事例は多数ありますが、ここでは、2019年3月にノルウェーに本社を置く世界有数のアルミニウム生産企業が、ランサムウェア被害に遭った事例について紹介します。

この事例では、まず攻撃者が取引先企業を乗っ取って悪意あるサイトのURLが含まれるメールを対象企業へ送付し、侵入経路となるバックドアを生成するコンピュータウィルスに感染させています。

そして、生成されたバックドアを通じて、対象企業のネットワーク情報を引き出しています。(図4)*6

図4:バックドア生成による対象企業への侵入

出所)IPA「制御システム関連のサイバーインシデント事例5」p.7

https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000080702.pdf

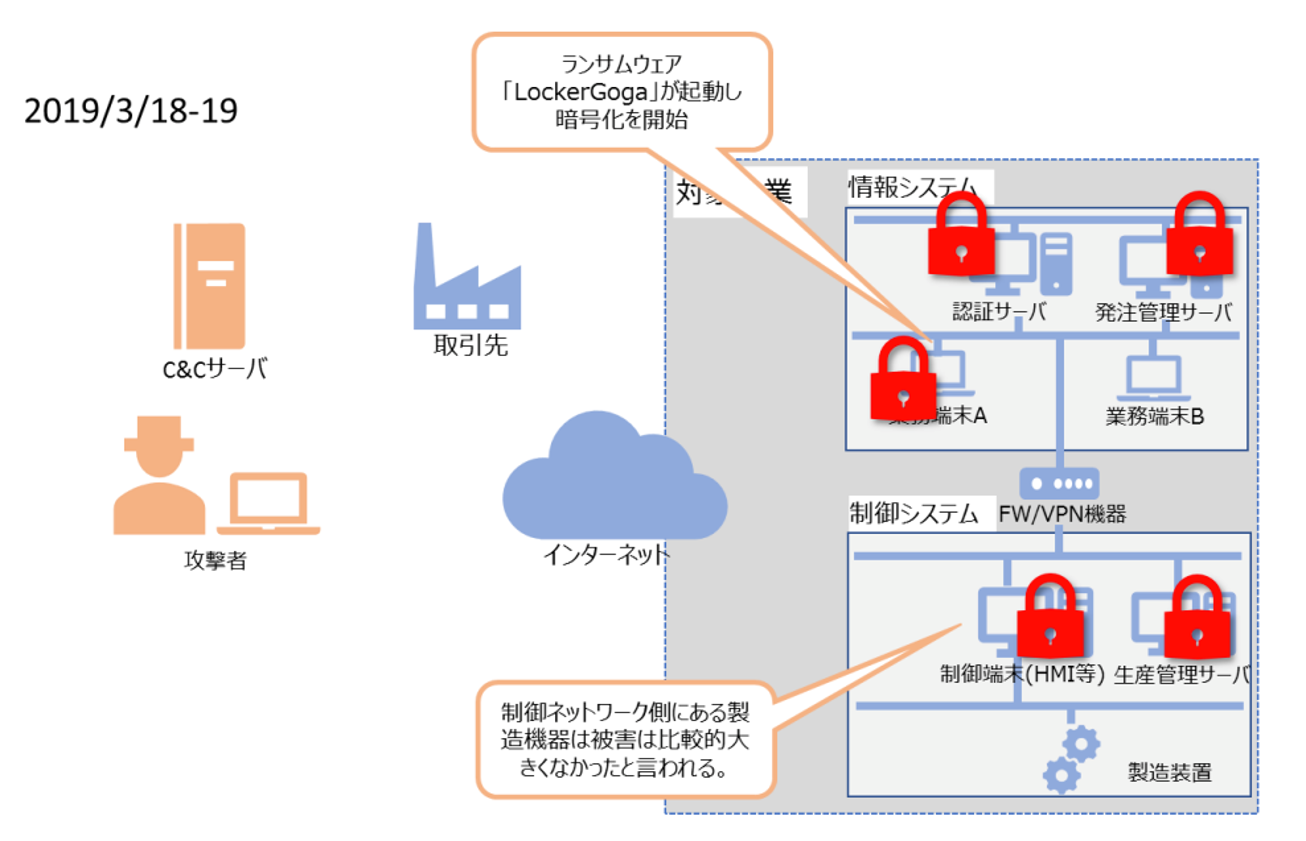

さらに、バックドアからより高度な情報収集ツールを投入し、アカウント情報などを取得して対象企業のネットワークを支配下においたのちに、最終攻撃用のランサムウェアを企業内のコンピュータに配布しています。

複数のコンピュータでほぼ同時期に起動したランサムウェアは、管理者アカウントのパスワードを変更したうえで、次々とファイルを暗号化していきました。(図5)*6

図5:ランサムウェアによる最終的な攻撃の局面

出所)IPA「制御システム関連のサイバーインシデント事例5」p.9

https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000080702.pdf

管理者アカウントが変更されているため、システムを停止をすることも不可能で、さらに再起動するとOSが立ち上がらなくなるように仕組まれています。

この攻撃の意図は不明でありながらも、工場を操業停止に追い込み、長期間に渡り手作業の製造が強いられたことで、生産量が低下しました。

このサイバー攻撃による経済的損失は、第1、第2四半期合計で65〜77億円と見積もられています。*6

経産省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を活用しよう

工場のスマート化が進んでいる一方で、新たなセキュリティリスク源も増加している昨今では、セキュリティ対策も複雑化し、適切な対策を検討することが難しい状況になっています。

製造業DXの高まりを受けて、経済産業省は、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を策定し、工場などの製造現場へのセキュリティ対策を促しています。

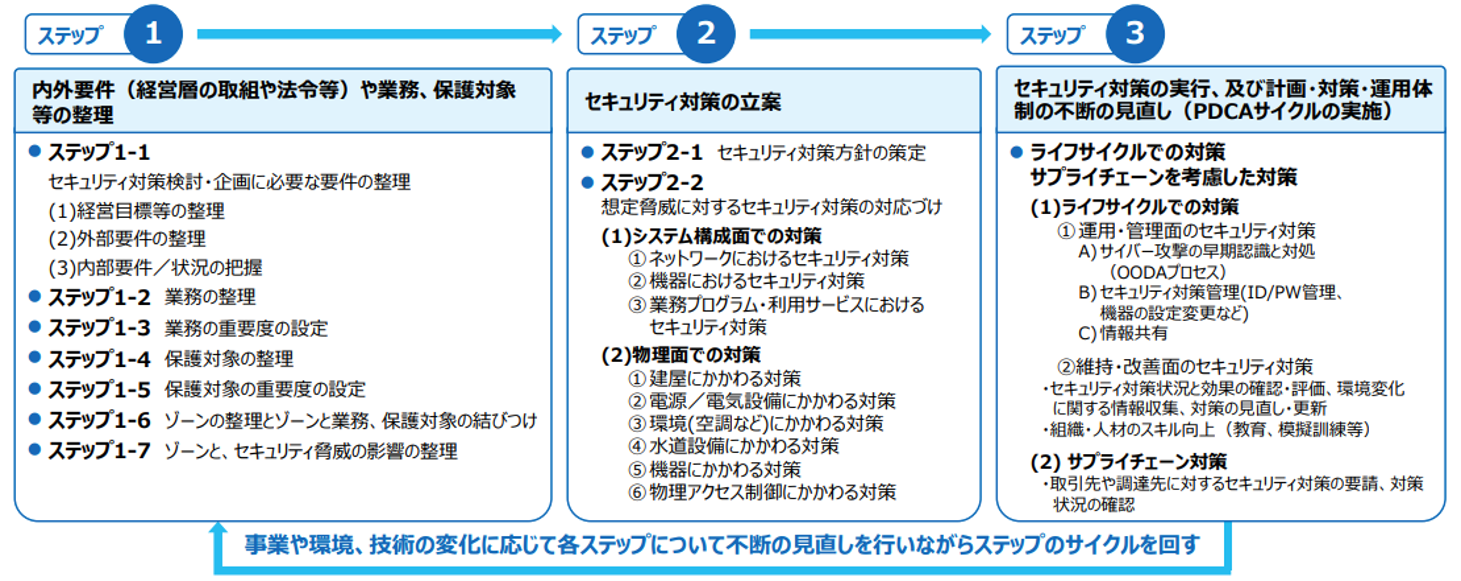

このガイドラインでは、企業におけるセキュリティ対策の要件整理から始まり、想定脅威に対する技術的対策や運用面・管理面の対策、サプライチェーン対策などが詳細に記されています。(図6)*7

図6:セキュリティ対策企画・導⼊の進め⽅

出所)経済産業省「「⼯場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」概要資料」p.1

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_gaiyou.pdf

付録として、セキュリティ対策を「準備」「組織的対策」「運用的対策(システム関連等)」「技術的対策」「工場システムサプライチェーン管理」の5つに分類し、具体的な実施内容を記載したチェックリストもあるため、セキュリティ対策の実施状況の把握や優先順位の確認に活用することもできます。*6

さらに、別冊としてスマート工場に特化したセキュリティガイドラインも発行しており、工場のスマート化におけるセキュリティ対策のポイントが提示されています。*1

「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」の目的は、産業界全体、とくに工場のシステムにおけるセキュリティの底上げを図ることです。

サイバー攻撃は特定のターゲットを定めて攻撃が仕組まれるケースだけでなく、攻撃者の意図が不明なケースも報告されており、いつどの工場が攻撃を受けるかわからないといっても過言ではない状況です。

工場のスマート化を推し進めていくうえに必須とも言えるセキュリティ対策を検討するために、まずはこのガイドラインを活用してみてはいかがでしょうか。

参考文献

*1

出所)経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン【別冊:スマート化を進める上でのポイント】」p.1, p.5, p.6

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_appendix.pdf

*2

出所)総務省「第2部 情報通信分野の現状と課題」

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r05/html/nd24a210.html

*3

出所)政府広報オンライン「ランサムウェア、あなたの会社も標的に? 被害を防ぐためにやるべきこと」

https://www.gov-online.go.jp/useful/article/202210/2.html#firsrSection

*4

出所)警視庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢について」

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/joho/info_security.files/graph.pdf

*5

出所)IPA「情報セキュリティ白書2024」p.13, p.14

https://www.ipa.go.jp/publish/wp-security/eid2eo0000007gv4-att/2024_Chap1.pdf

*6

出所)IPA「制御システム関連のサイバーインシデント事例5」p.4, p.6, p.7, p.8, p.9

https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000080702.pdf

*7

出所)経済産業省「「⼯場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」概要資料」p.1, p.19

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_gaiyou.pdf

石上 文

広島大学大学院工学研究科複雑システム工学専攻修士号取得。二児の母。電機メーカーでのエネルギーシステム開発を経て、現在はエネルギーや環境問題、育児などをテーマにライターとして活動中。